Artikel rund um Google Workspace

Google Workspace für Unternehmer

Mit seinem Cloud-Office "Google Workspace" richtet sich Google auch an Gründer, Unternehmer, Interim Manager, Berater, Selbstständige und Freelancer. Wir zeigen was in der Praxis möglich ist mit Gmail, Kalender, Google Drive und Co.

Produktivität mit Gmail steigern: schneller und effektiver Mails managen

Gmail bietet neben den Standard-Funktionen eines E-Mail-Programms viele weitere Möglichkeiten, um Mails schnell und effektiv zu verarbeiten. Wir geben hier Tipps, Einblicke und Empfehlungen, mit welchen Methoden und Verfahren Sie entspannter mehr - in weniger Zeit - mit dem E-Mail-Programm aus Google Workspace bearbeiten können.

E-Mails professionell versenden mit SPF, DKIM, DMARC und Co.

E-Mails sollen ankommen und nicht im SPAM-Ordner landen! Dafür gibt es verschiedene technische Aspekte wie SPF, DKIM, DMARC zu beachten, die Nachrichten aus Gmail und Co. beim Empfänger verlässlich zustellen.

Abwesenheitsnotiz in Gmail: Einstellen und Beispiele

Wie sendet man eine Abwesenheitsnotiz von Gmail - und wenn ja, wie viele? In diesem Artikel erklären wir, wie man auf Urlaub oder längere Unpässlichkeit professionell und automatisch per E-Mail antwortet.

Offboarding von Mitarbeitern in Google Workspace

Mit diesem Offboarding-Fahrplan zeigen wir Support, Administratoren und HR-Verantwortlichen konkrete Möglichkeiten auf, in welchen Phasen und Schritten der Abschied von Mitarbeitern technisch in Google Workspace umgesetzt werden kann.

Home Office mit Google Workspace: Best Practices und Tipps für Teams und Einzelkämpfer

Der Einsatz von kollaborativen Office-Lösungen wie Google Workspace mit Gmail, Drive und Co. kann helfen Mitarbeiter im Home Office unabhängig vom Arbeitsplatz im Büro zu machen. In diesem Artikel möchten wir Best Practices für das Arbeiten in verteilten Teams und daheim vorstellen.

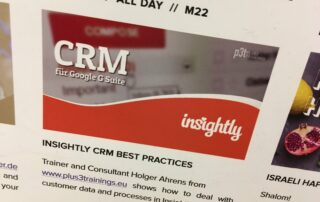

Bessere Kundenbeziehungen durch Kundenmanagement-System Insightly CRM aus der Cloud

Was bisher nur Unternehmen mit eigener IT und Server-Infrastruktur zu hohen Kosten möglich war, ist durch SaaS nun auch bereits für Solopreneure, Startups und kleine Unternehmen kostengünstig zu haben: ein CRM aus der Cloud. Damit wird die Verwaltung von Kundendaten und -beziehungen im Team von überall - auch per mobiler App - spielend leicht.

Wir sind GmbH

Nach der Gründung als UG in 20013 gehen wir mit der Umfirmierung zur GmbH den nächsten Schritt, um uns für internationale Partner und Kunden als Google Cloud Partner noch besser aufzustellen.

Google Workspace für die Datenverarbeitung im Unternehmen – im Ernst??

Schon 2015 war klar: Google Workspace - damals noch Google Apps, dann Google G Suite - ist datenschutzkonform einsetzbar. Dies wird nachvollziehbar, wenn man den Ausführungen des Datenschutz-Berater Oliver Stutz in diesem umfassenden Gastartikel folgt.

Welche Kosten und Einsparungen der Wechsel zu Google Workspace bringt

Eine Forrester-Studie von Juni 2015 zeigt anhand eines Beispielunternehmens: Mit dem Umstieg auf Google Workspace lässt sich ein Return on Investment (ROI) von mehr als 300 Prozent erzielen. Wir schlüsseln die Fakten auf.

Teilen statt Bunkern – Erfahrungen mit kollaborativem Arbeiten

Kollaboratives Arbeiten bringt nicht nur spannende Tools und Funktionen ins Unternehmen, sondern auch eine neue Denke. Drei Beispiele zeigen, was sich verändert und warum es nicht immer eine teure Lösung sein muss.

Change Management und Trainings als Wegbereiter für eine effizientere Zusammenarbeit bei Franke

Success Story aus 2014: Modern Workplace Transformation mit Trainings und Change Management für Google Workspace bei Franke aus der Schweiz.

plus3trainings unterstützt Massageservice Nord bei der Einführung von DoodleBookMe

In einem Pilotprojekt übernahmen wir die Projektkoordination, Einführung und Schulung der Plattform für unseren Kunden Massageservice Nord.